Die menschliche Firewall: Ihr Team für Cyberabwehr schulen

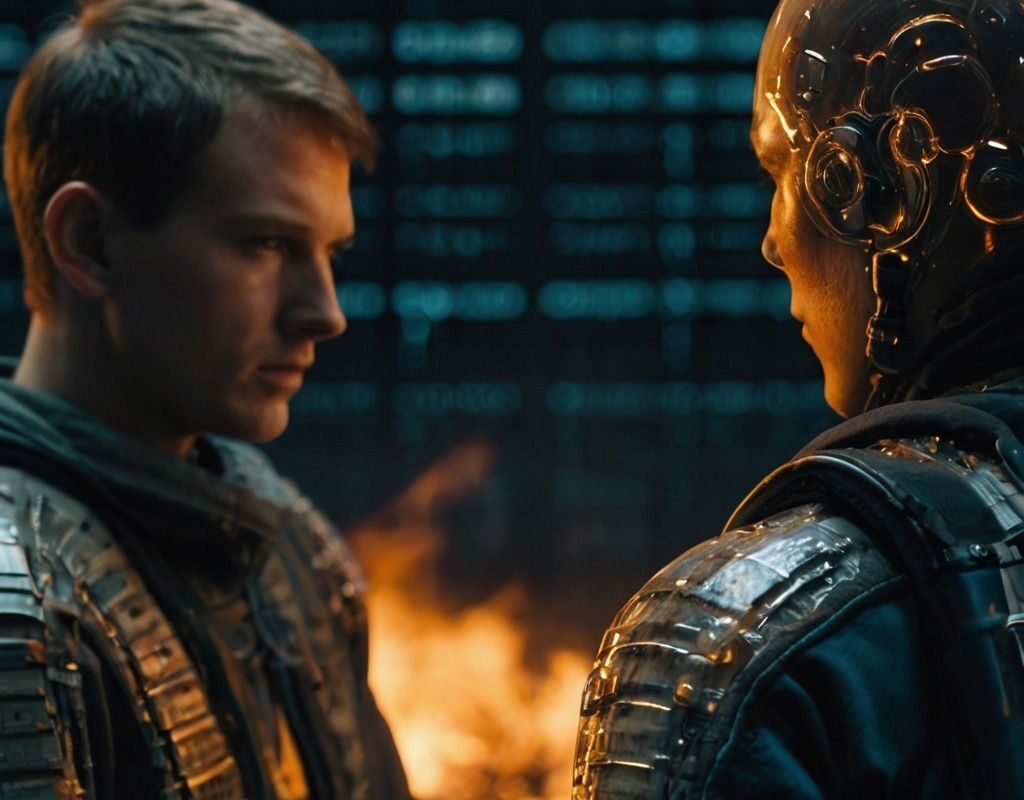

Cyber-Bedrohungen werden zunehmend komplexer, und das Konzept der „menschlichen Firewall“ hat sich als entscheidender Bestandteil der Cybersicherheitsstrategie einer Organisation herauskristallisiert. Während fortschrittliche Technologien und Softwarelösungen unerlässlich sind, um sensible Daten zu schützen, bleibt das menschliche Element eine der bedeutendsten Schwachstellen. Dieser Blogbeitrag untersucht die Bedeutung der Schulung Ihres Teams, um eine effektive menschliche Firewall zu werden, und wie man ein robustes Schulungsprogramm implementiert.

Die menschliche Firewall verstehen

Eine menschliche Firewall bezieht sich auf das kollektive Bewusstsein und das proaktive Verhalten der Mitarbeiter beim Erkennen und Reagieren auf Cyber-Bedrohungen. So wie eine traditionelle Firewall ein Netzwerk vor unbefugtem Zugriff schützt, dient eine menschliche Firewall als Barriere gegen Social Engineering-Angriffe, Phishing-Versuche und andere Cyber-Bedrohungen, die die menschliche Psychologie ausnutzen.

Warum Schulung unerlässlich ist

- Zunehmende Cyber-Bedrohungen: Cyberkriminelle entwickeln ständig ihre Taktiken weiter, was es unerlässlich macht, dass die Mitarbeiter über die neuesten Bedrohungen informiert bleiben. Regelmäßige Schulungen helfen, das Team über potenzielle Risiken auf dem Laufenden zu halten.

- Menschliches Versagen: Studien zeigen, dass ein erheblicher Prozentsatz von Datenverletzungen durch menschliches Versagen verursacht wird. Schulungen können helfen, diese Risiken zu mindern, indem sie die Mitarbeiter über bewährte Praktiken aufklären und Wachsamkeit fördern.

- Compliance-Anforderungen: Viele Branchen haben regulatorische Anforderungen bezüglich der Cybersicherheitsschulung. Die Sicherstellung, dass Ihr Team geschult ist, kann Ihrer Organisation helfen, compliant zu bleiben und potenzielle Geldstrafen zu vermeiden.

- Aufbau einer Sicherheitskultur: Ein gut geschultes Team fördert eine Kultur des Sicherheitsbewusstseins, in der sich die Mitarbeiter verantwortlich fühlen, die Vermögenswerte der Organisation zu schützen. Dieser kulturelle Wandel kann zu proaktiverem Verhalten in Bezug auf Cybersicherheit führen.

Schlüsselelemente eines effektiven Schulungsprogramms

- Regelmäßige Schulungssitzungen: Führen Sie mindestens vierteljährlich Schulungssitzungen durch, um die Cybersicherheit im Gedächtnis zu behalten. Diese Sitzungen können Workshops, Webinare und interaktive Aktivitäten umfassen.

- Phishing-Simulationen: Implementieren Sie Phishing-Simulationen, um die Reaktionen der Mitarbeiter auf potenzielle Bedrohungen zu testen. Dieser praktische Ansatz hilft, das Lernen zu verstärken und Verbesserungsbereiche aufzuzeigen.

- Klare Richtlinien und Verfahren: Stellen Sie sicher, dass die Mitarbeiter die Cybersicherheitsrichtlinien und -verfahren der Organisation verstehen. Bieten Sie einfachen Zugang zu diesen Dokumenten und ermutigen Sie zu Fragen.

- Echte Szenarien: Verwenden Sie Fallstudien und reale Beispiele, um die Folgen von Cybervorfällen zu veranschaulichen. Dieser Ansatz kann den Mitarbeitern helfen, die Bedeutung ihrer Rolle in der Cybersicherheit zu verstehen.

- Feedback und Bewertung: Bewerten Sie regelmäßig die Effektivität des Schulungsprogramms durch Umfragen und Bewertungen. Sammeln Sie Feedback von den Mitarbeitern, um Verbesserungsbereiche zu identifizieren und die Schulung entsprechend anzupassen.

Förderung einer proaktiven Denkweise

Um eine menschliche Firewall zu kultivieren, ist es wichtig, eine proaktive Denkweise unter den Mitarbeitern zu fördern. Hier sind einige Strategien, um diese Kultur zu fördern:

- Anerkennung und Belohnungen: Anerkennen Sie Mitarbeiter, die außergewöhnliches Bewusstsein für Cybersicherheit zeigen. Diese Anerkennung kann andere motivieren, es ihnen gleichzutun.

- Offene Kommunikation: Fördern Sie ein Umfeld, in dem sich die Mitarbeiter wohlfühlen, verdächtige Aktivitäten ohne Angst vor Konsequenzen zu melden. Diese Offenheit kann zu schnelleren Reaktionen auf potenzielle Bedrohungen führen.

- Kontinuierliches Lernen: Cybersicherheit ist ein sich ständig weiterentwickelndes Feld. Ermutigen Sie die Mitarbeiter, zusätzliche Schulungen und Zertifizierungen zu verfolgen, um ihre Fähigkeiten und ihr Wissen zu erweitern.

Im Kampf gegen Cyber-Bedrohungen kann Ihr Team Ihr stärkstes Gut sein. Durch Investitionen in umfassende Schulungsprogramme und die Förderung einer Kultur des Sicherheitsbewusstseins können Sie Ihre Mitarbeiter in eine formidable menschliche Firewall verwandeln. Denken Sie daran, dass das Ziel nicht nur darin besteht, Daten zu schützen, sondern Ihr Team zu befähigen, eine aktive Rolle beim Schutz der Organisation zu übernehmen. Während Cyber-Bedrohungen weiterhin evolvieren, müssen auch unsere Verteidigungsstrategien weiterentwickelt werden.